В июле исследователь безопасности Джеремайя Гроссман выявил проблему безопасности, которая могла позволить злоумышленникам использовать функцию автозаполнения Safari для извлечения личной информации из записей Адресной книги пользователей. В то время Гроссман сообщал, что его отчет Apple оставался практически без ответа почти месяц, но всего через шесть дней Apple выпустила Safari 5.0.1 и 4.1.1 для устранения проблемы.

Гроссман теперь сообщает, что обнаружил еще одну аналогичную проблему безопасности автозаполнения, которая, хотя и требует от злоумышленника обмануть пользователей, заставив их ввести пару нажатий клавиш, а не быть полностью автоматизированной, как в предыдущем эксплойте, предоставляет еще более эффективный способ получения личной информации пользователей.

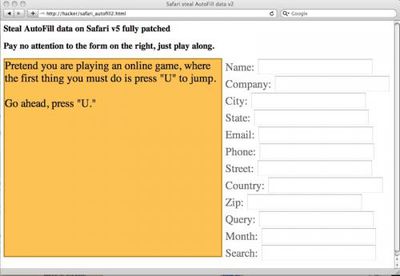

Для проведения нашей атаки требуется небольшая хитрость со стороны пользователя. Два нажатия клавиш, если быть точным. Вредоносный веб-сайт определяет (например, по IP-адресу) страну, из которой жертва. Для наших целей здесь мы предположим, что это «США». Злоумышленник невидимо (прозрачность CSS) настраивает вышеупомянутую форму и переводит фокус ввода на элемент страны. Обратите внимание, как это сделано в видео справа на экране, которое видно только в демонстрационных целях. Затем злоумышленник побуждает жертву набрать «U» (первый символ «US») и нажать «TAB». И БУМ! Данные украдены.

Гроссман сообщает, что уведомил Apple о вновь обнаруженном эксплойте по электронной почте 10 августа, а затем еще раз через несколько дней. Через неделю после этого он получил телефонный звонок от инженера по безопасности продуктов Apple, с которым у него был «продуктивный разговор» о том, как был обработан первоначальный отчет об уязвимости от июня, только чтобы в конце разговора выяснить, что инженер понятия не имел, что Гроссман сообщил о второй проблеме полторы недели назад.

Как и в случае с предыдущим эксплойтом, пользователи могут защитить себя, просто отключив опцию автозаполнения для автоматического заполнения форм информацией из своих карточек Адресной книги. Однако Гроссман отмечает, что он не уверен, как Apple планирует устранить уязвимость, сохранив при этом удобство функции автозаполнения. В то время как предыдущий патч Apple позволял Safari автоматически различать автоматические симуляции нажатий клавиш с помощью JavaScript и реальные нажатия клавиш, тем самым пресекая первоначальный эксплойт, новый эксплойт основан на обмане пользователя с целью фактического ввода необходимого нажатия клавиш — тактика, которую может быть сложнее устранить.