В конце прошлой недели CNET сообщил о новой угрозе типа «троянский конь», нацеленной на пользователей Mac. Хотя угроза была впервые обнаружена в конце июля и еще не стала полностью функциональной, только недавно вредоносное ПО было выделено антивирусными компаниями, специализирующимися на таких угрозах.

Новая угроза состоит из двух частей: первая — загрузчик трояна, известный как «OSX/Revir.A», который отвлекает пользователей, загружая и постоянно открывая PDF-документ с «оскорбительными политическими заявлениями», написанными на китайском языке. Но реальный ущерб от OSX/Revir.A заключается в установке бэкдора под названием OSX/Imuler.A, который потенциально позволяет злоумышленникам получить доступ к компьютеру пользователя.

После установки бэкдора он создает агент запуска в системе, который используется для поддержания активности вредоносного ПО в системе. Затем он подключается к удаленному серверу и отправляет на сервер текущее имя пользователя и MAC-адрес системы, после чего сервер дает команду либо архивировать файлы и загружать их, либо делать снимки экрана и загружать их на сервер.

В отчете отмечалось, что вредоносное ПО, по-видимому, не функционировало должным образом из-за отсутствия инструкций, передаваемых с удаленного сервера, но вредоносная активность все еще была возможна.

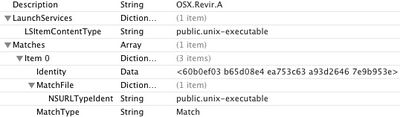

Запись определения вредоносного ПО для OSX/Revir.A в OS X

Apple оперативно отреагировала на угрозу, обновив свои определения вредоносных программ для систем Snow Leopard и Lion, чтобы они могли распознавать трояна. Ранее в этом году Apple обновила свои инструменты в ответ на угрозу MacDefender, и системы Snow Leopard и Lion теперь ежедневно автоматически проверяют наличие новых определений вредоносных программ.

Однако борьба Apple с авторами вредоносного ПО продолжается, поскольку, как сообщает CNET, был обнаружен еще один троянский конь, известный как OSX/flashback.A. Подобно похожей угрозе, появившейся в начале прошлого месяца, новый троян маскируется под установщик Flash Player, чтобы обманом заставить пользователей установить пакет.

В отличие от предыдущего Flash-трояна (называемого Bash/QHost.WB), который изменял один файл в системе, этот новый троян несколько сложнее: сначала он отключает функции сетевой безопасности, затем устанавливает библиотеку dyld, которая будет запускаться и внедрять код в приложения, запущенные пользователем. Троян также будет пытаться отправлять личную информацию и специфическую для машины информацию на удаленные серверы.

Пользователям, которым требуется программное обеспечение Adobe Flash Player, конечно же, рекомендуется загружать его напрямую с сайта Adobe, а не пытаться установить его с сайтов, которые могут пытаться обманом заставить пользователей установить вредоносное ПО. Если предыдущий опыт является показательным, Apple должна быстро обновить свои определения вредоносных программ, чтобы помочь распознавать новую угрозу, предупреждая пользователей о известной вредоносной природе пакета, если они попытаются загрузить и установить его.