Ранее на этой неделе Гарет Райт опубликовал свою недавнюю работу, показывающую, что приложение Facebook для iOS содержит уязвимость безопасности, которая может позволить злоумышленникам получить доступ к учетным данным для входа, хранящимся в файле .plist, связанном с приложением. Получение копии этого файла .plist может позволить злоумышленникам автоматически входить в учетную запись затронутого пользователя на другом устройстве. Сообщается, что эта ошибка также существует на устройствах Android.

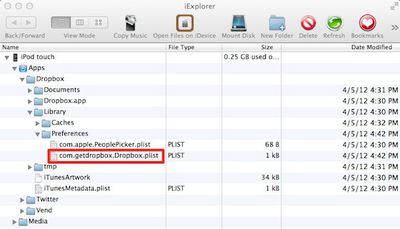

Райт впервые обнаружил проблему, используя iExplorer для просмотра файлов на своем iPhone, обнаружив, что файл .plist Facebook содержит полный ключ и секрет oAuth, необходимые для доступа к его учетной записи в открытом тексте. Работая с другом, Райт смог продемонстрировать, что простое перемещение этого файла .plist на другое устройство давало этому устройству доступ к его учетной записи Facebook.

После резервного копирования своего собственного plist и выхода из Facebook он скопировал мой на свое устройство и открыл приложение Facebook…

Моя челюсть отвисла, когда в течение следующих нескольких минут я наблюдал, как появлялись посты на моей стене, отправлялись личные сообщения, ставились лайки на веб-страницах и добавлялись приложения.

Затем Scoopz открыл Draw Something на своем iPad, который сразу же вошел в мою учетную запись, где он отправил несколько фотографий моим друзьям.

Райт описывает ряд различных способов, которыми злоумышленник может получить учетные данные для входа, включая пользовательские приложения, скрытые приложения, установленные на общественных ПК, или аппаратные решения, такие как модифицированная док-станция для динамика, которая может украсть данные.

Facebook выпустил заявление, утверждая, что проблема затрагивает только устройства, которые были джейлбрейкнуты или потеряны, поскольку она требует либо установки пользовательского приложения, либо физического доступа к устройству. Но, как отметил Райт и подтвердила The Next Web, для таргетирования незатронутых устройств не обязательно их терять, поскольку простого подключения устройства к скомпрометированному компьютеру или аксессуару будет достаточно, чтобы данные могли быть собраны.

Кроме того, The Next Web подтвердила, что та же проблема затрагивает Dropbox для iOS, аналогично позволяя пользователю просто скопировать файл .plist с одного устройства на другое, чтобы получить доступ к учетной записи. Учитывая, что два высокопрофильных приложения уязвимы к краже учетных данных, представляется вероятным, что и другие службы также подвержены той же проблеме.

Как отмечают многочисленные сообщения, нет никаких доказательств того, что этот метод сбора учетных данных для входа активно используется в злонамеренных целях, и пользователи могут защитить себя на данный момент, не подключая свои устройства к общедоступным компьютерам или зарядным станциям.

Обновление: В то время как в первоначальном сообщении Райта утверждается, что проблема затрагивает «заблокированные устройства iOS без джейлбрейка» при подключении к ПК, настроенному для захвата файла .plist, The Next Web теперь обновила свой отчет, чтобы указать, что в их тестировании этот метод не работает на устройствах, защищенных паролем.