Всего через неделю после появления нового вредоносного ПО WireLurker для iOS обнаружилась еще одна уязвимость в iOS, которая потенциально может быть использована для установки вредоносных сторонних приложений. Эта уязвимость, получившая название Masque Attack из-за своей способности имитировать и заменять существующие легитимные приложения, была обнаружена исследовательской компанией в области безопасности FireEye.

Masque Attack работает, заманивая пользователей установить приложение вне магазина приложений iOS, предлагая перейти по фишинговой ссылке в текстовом сообщении или по электронной почте. Например, в демонстрационном видео SMS-сообщение со ссылкой содержало следующий текст: «Привет, зацени, вот новая Flappy Bird».

После нажатия ссылка ведет на веб-сайт, который предлагает пользователю установить приложение. Приложение в видео — это не Flappy Bird, а вредоносная версия Gmail, которая устанавливается поверх легитимной версии Gmail, загруженной из App Store, что делает ее практически необнаружимой.

Masque Attack может использоваться для установки поддельных версий приложений поверх легитимных версий из App Store с помощью корпоративных профилей подготовки iOS, которые используются для бета-тестирования или для распространения приложений среди сотрудников компаний без необходимости использования официального App Store.

Как объясняется в сообщении в блоге, до тех пор, пока существующее приложение из App Store и вредоносный двойник имеют одинаковый идентификатор пакета (уникальный идентификационный номер), поддельная версия заменит реальное приложение таким образом, что пользователю будет очень сложно это обнаружить. Скрытое вредоносное приложение способно загружать электронные письма, SMS-сообщения, телефонные звонки и многое другое, что возможно потому, что «iOS не обеспечивает соответствия сертификатов для приложений с одинаковым идентификатором пакета».

Хотя атака не может заменить стандартные приложения Apple, такие как Safari и Mail, она может воздействовать на приложения, установленные через App Store, и потенциально быть гораздо более опасной, чем другие уязвимости, такие как WireLurker.

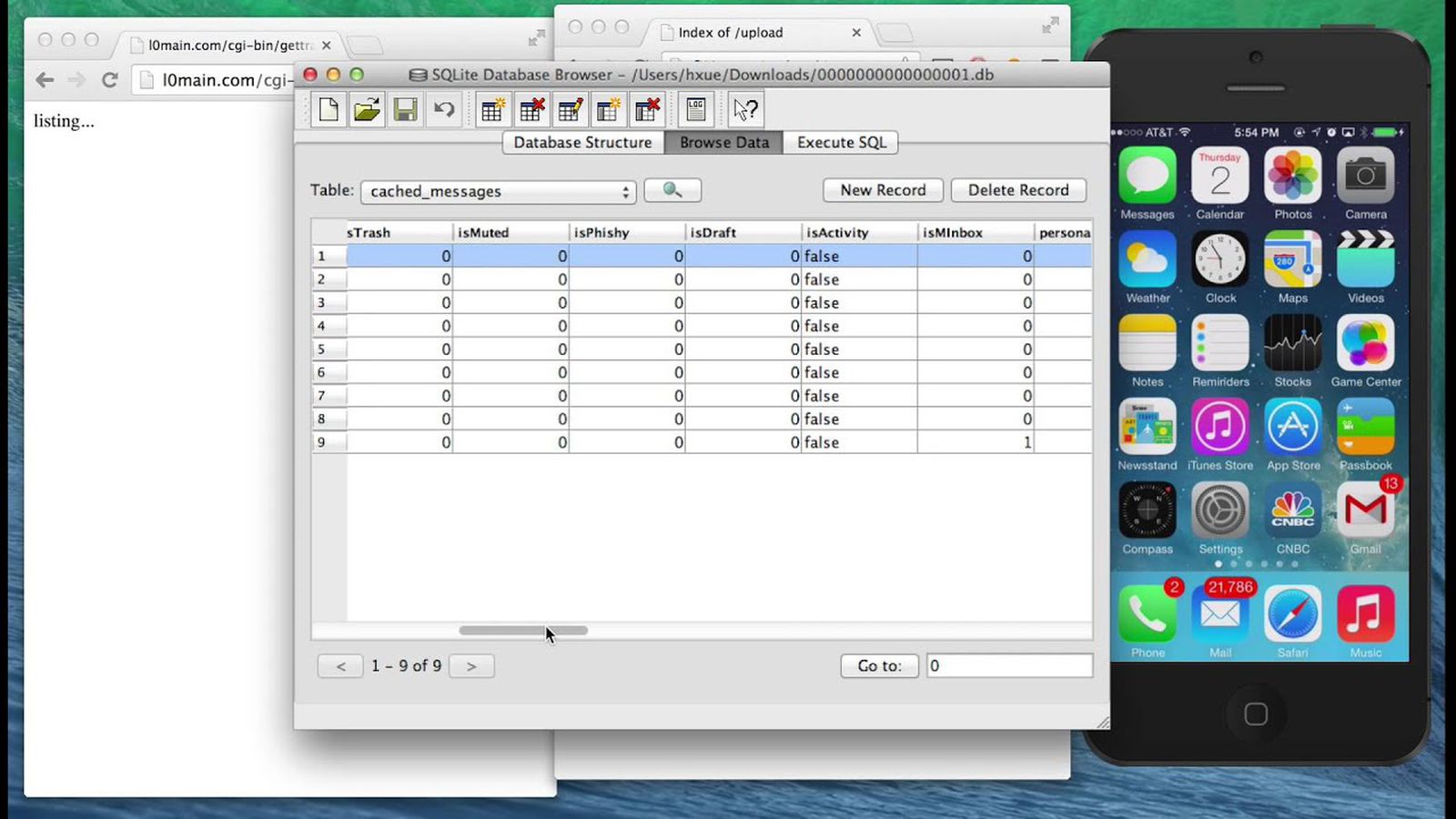

Атаки Masque могут представлять гораздо большую угрозу, чем WireLurker. Masque Attacks могут заменять подлинные приложения, такие как банковские и почтовые приложения, используя вредоносное ПО злоумышленника через Интернет. Это означает, что злоумышленник может украсть банковские учетные данные пользователя, заменив подлинное банковское приложение вредоносным ПО с идентичным пользовательским интерфейсом. Удивительно, но вредоносное ПО может даже получить доступ к локальным данным исходного приложения, которые не были удалены при замене исходного приложения. Эти данные могут содержать кэшированные письма или даже токены входа, которые вредоносное ПО может использовать для прямого входа в учетную запись пользователя.

FireEye удалось успешно провести атаку на iOS 7.1.1, 7.1.2, 8.0, 8.1 и бета-версии 8.1.1. Компания уведомила Apple об уязвимости 26 июля, но пользователи iOS могут защитить себя, не устанавливая приложения из сторонних источников, кроме официального App Store, избегая нажатия на всплывающие окна «установить» в SMS-сообщениях или на сторонних веб-сайтах, а также избегая приложений/удаляя приложения, которые выдают предупреждение «Недоверенный разработчик приложений».

Пользователи iOS 7 могут проверить, стали ли они жертвой атаки, зайдя в Настройки —> Основные —> Профили, чтобы увидеть установленные профили подготовки. Устройства iOS 8 не отображают установленные профили подготовки, что затрудняет обнаружение атаки.