Израильский разработчик мобильного программного обеспечения Cellebrite привлек внимание СМИ ранее в этом году, когда появились слухи о том, что ФБР наняло компанию для разблокировки iPhone стрелка из Сан-Бернардино Сайеда Фарука. Хотя ФБР не обращалось за помощью к Cellebrite, компания действительно имеет технологии, лицензированные правительствами, которые могут извлекать данные с iPhone. Издание ZDNet получило документы, раскрывающие масштабы этой технологии.

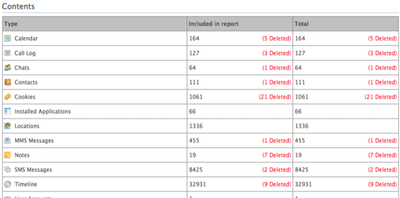

Утекшие файлы представляют собой «отчеты об извлечении», которые организованы таким образом, чтобы следователи могли легко просматривать и анализировать данные с телефона. Извлечение данных осуществляется путем подключения телефона к устройству Cellebrite UFED. Хотя устройство в первую очередь предназначено для извлечения информации, находящейся на телефоне в данный момент, в некоторых случаях оно может извлекать недавно удаленные элементы. Телефон, лежащий в основе отчета об извлечении ZDNet, — это iPhone 5 без пароля, работающий на iOS 8.

Первые несколько страниц отчета включают номера дел и уникальную идентификационную информацию устройства, включая номер телефона, IMEI и Apple ID. На этих первых страницах отчет также раскрывает, какие плагины использовало программное обеспечение для извлечения информации с устройства. Эти плагины могут помочь программному обеспечению извлекать данные из резервных копий QuickTime и iPhone.

Отчет компилирует данные геолокации из каждой фотографии, сделанной на устройстве, и визуализирует их на карте, позволяя следователю легко увидеть, когда и где находился человек. Текстовые сообщения упорядочены в хронологическом порядке, что упрощает отслеживание разговоров следователями. Также регистрируются беспроводные сети, к которым подключалось устройство, включая MAC-адрес маршрутизатора, тип шифрования и время последнего подключения к сети.

Информация из журнала вызовов включает в себя тип вызова (входящий или исходящий), время, дату, другой номер в звонке и продолжительность вызова. Также собираются контакты, установленные приложения и учетные записи пользователей на устройстве. В сбор входят конфигурации и базы данных приложений, включая настройки и кэш-данные. Извлекаются также заметки и голосовые сообщения.

Наконец, технология Cellebrite включает в себя аналитический движок, который может определить количество действий, совершенных с каждым номером телефона. Например, он может сообщить следователям, сколько звонков и текстовых сообщений произошло с каждым контактом.

Cellebrite отмечает, что ее устройство UFED не может взломать пароли на iPhone 4s и более поздних версиях. iPhone 5s и более поздние модели оснащены сопроцессором с безопасным анклавом, что еще больше затрудняет взлом для получения информации. В ноябре Cellebrite подписала соглашение с правительством Индии о предоставлении технологий для обхода заблокированных iPhone.

Примечание: Из-за политического характера обсуждения этой темы тема находится в нашем разделе Политика, религия, социальные проблемы. Все участники форума и посетители сайта могут читать и следить за темой, но размещение сообщений ограничено членами форума, имеющими не менее 100 публикаций.