LastPass рекомендовал всем пользователям менеджера паролей запускать сайты напрямую из хранилища LastPass и включать двухфакторную аутентификацию везде, где это возможно, пока компания работает над устранением уязвимости, обнаруженной в расширениях LastPass для браузеров.

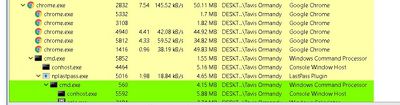

Уязвимость на стороне клиента, обнаруженная исследователем безопасности Google Тависом Орманди, позволяет провести «уникальную и высоко сложную» атаку, говорится в сообщении в блоге LastPass, без раскрытия дополнительных подробностей.

Ага, сегодня утром в душе мне пришла в голову гениальная мысль, как получить выполнение кода в LastPass 4.1.43. Полный отчет и эксплойт скоро. pic.twitter.com/vQn20D9VCy

— Tavis Ormandy (@taviso) 25 марта 2017 г.

В выходные исследователь безопасности Google Тавис Орманди сообщил о новой уязвимости на стороне клиента в расширении LastPass для браузера. В настоящее время мы активно работаем над устранением этой уязвимости. Эта атака является уникальной и высоко сложной. Мы не хотим раскрывать конкретные детали уязвимости или нашего исправления, которые могут дать информацию менее квалифицированным, но злонамеренным сторонам. Поэтому вы можете ожидать более подробный разбор после завершения этой работы.

Для обеспечения безопасности учетных данных в это время LastPass рекомендовал пользователям запускать сайты напрямую из хранилища и использовать двухфакторную аутентификацию на сайтах, которые ее предлагают, при этом оставаясь бдительными, чтобы избежать фишинговых атак.

Эти новости появились после обнаружения и успешного исправления предыдущих уязвимостей удаленного выполнения кода (RCE), которые могли быть использованы для кражи паролей из расширений для Firefox, Chrome, Opera и Edge. Safari не упоминался в первоначальном уведомлении об уязвимости, в то время как мобильные приложения не были затронуты, но обеспокоенные пользователи могут следовать этим рекомендациям в любом случае, пока LastPass не предоставит дополнительную информацию о ситуации.