Intel, Google и Microsoft сегодня обнаружили новый вариант дизайнерского недостатка Spectre и уязвимости безопасности, затрагивающей миллионы компьютеров и мобильных устройств от ряда производителей.

Уязвимость, названная «Вариант 4» или Speculative Store Bypass, аналогична Spectre и использует механизм спекулятивного выполнения процессора, чтобы позволить хакерам получить доступ к конфиденциальной информации. «Вариант 4» был продемонстрирован исследователями в языковой среде выполнения.

CVE-2018-3639 — Speculative Store Bypass (SSB) — также известный как «Вариант 4»

Системы с микропроцессорами, использующими спекулятивное выполнение и спекулятивное выполнение чтений из памяти до того, как адреса всех предыдущих записей в память станут известны, могут разрешить несанкционированное раскрытие информации злоумышленнику с локальным доступом через побочный канал.

По данным Intel, новая уязвимость имеет рейтинг серьезности «средний», поскольку многие из используемых эксплойтов уже были устранены с помощью мер защиты, впервые представленных разработчиками программного обеспечения и производителями оригинального оборудования в январе для Meltdown и Spectre. Однако Intel выпускает полный вариант устранения, который «предотвратит использование этого метода другими способами».

Эта дополнительная мера защиты для «Варианта 4» была предоставлена в бета-версии производителям систем оригинального оборудования и поставщикам системного программного обеспечения, и Intel предоставляет своим партнерам возможность решать, внедрять ли дополнительные меры. Intel планирует оставить эту меру защиты отключенной по умолчанию из-за потенциального влияния на производительность.

Эта мера защиты будет отключена по умолчанию, предоставляя клиентам выбор включить ее. Мы ожидаем, что большинство отраслевых партнеров-разработчиков программного обеспечения также будут использовать опцию отключения по умолчанию. В этой конфигурации мы не наблюдали влияния на производительность. При включении мы наблюдали снижение производительности примерно на 2–8 % на основе общих результатов тестов, таких как SYSmark(R) 2014 SE и SPEC integer rate на клиентских1 и серверных2 тестовых системах.

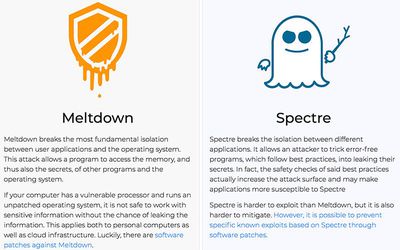

Семейство уязвимостей Spectre и Meltdown затрагивает все современные процессоры Intel, ARM и AMD, но Intel столкнулась с большей проверкой из-за дизайнерского недостатка, учитывая ее видное положение на рынке процессоров. Уязвимости затрагивают устройства Apple iOS и Mac, но Apple исторически быстро их исправляла.

Например, до того, как Spectre и Meltdown были впервые обнаружены, Apple уже внедрила некоторые исправления и с тех пор устранила известные уязвимости Meltdown и Spectre с минимальным влиянием на производительность устройств Mac или iOS. Как упоминалось выше, многие эксплойты в «Варианте 4» были ранее устранены Apple и другими производителями в уже существующих программных исправлениях.

Уязвимости, связанные со Spectre и Meltdown, являются аппаратными и поэтому должны быть смягчены, а не полностью устранены, но будущие чипы Intel не будут так уязвимы. Intel заявила, что ее процессоры Xeon Scalable следующего поколения (Cascade Lake) и процессоры Intel Core 8-го поколения будут иметь переработанные компоненты для защиты от некоторых недостатков Spectre и Meltdown.