По данным подробного нового отчета, опубликованного сегодня Ars Technica, хакеры имели «легкий способ» обойти проверку подписей в сторонних инструментах безопасности для некоторых вредоносных программ начиная с операционной системы OS X Leopard от Apple в 2007 году. Исследователи обнаружили, что хакеры, по сути, могли обмануть инструменты безопасности — разработанные для обнаружения подозрительно подписанного программного обеспечения — заставив их поверить, что вредоносное ПО официально подписано Apple, хотя на самом деле они скрывали вредоносное программное обеспечение.

Исследователи заявили, что метод обхода подписи настолько «прост» и «тривиален», что практически любой хакер, обнаруживший его, мог представить вредоносный код как приложение, подписанное Apple. Эти цифровые подписи являются основными функциями безопасности, которые позволяют пользователям узнать, что рассматриваемое приложение было подписано закрытым ключом доверенной стороны, как это делает Apple со своими собственными приложениями.

Джошуа Питтс, старший инженер по тестированию на проникновение в компании безопасности Okta, заявил, что обнаружил эту технику в феврале и вскоре после этого сообщил о ней Apple и сторонним разработчикам. Сегодня Okta также опубликовала информацию об обходе, включая подробный график раскрытия информации, который начался 22 февраля с отчета, представленного Apple, и продолжается до сегодняшнего публичного раскрытия.

Ars Technica подробно рассказали, как использовался этот метод и какие сторонние инструменты затронуты:

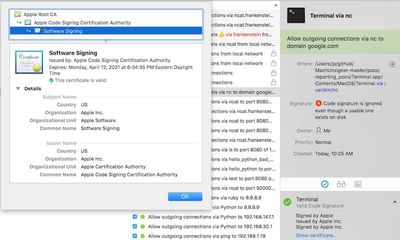

Метод использовал бинарный формат, также известный как Fat или Universal file, который содержал несколько файлов, написанных для разных процессоров, используемых в Mac на протяжении многих лет, таких как i386, x86_64 или PPC. Только первый так называемый Mach-O файл в пакете должен был быть подписан Apple. По крайней мере, восемь сторонних инструментов показывали другой неподписанный исполняемый код, включенный в тот же пакет, как подписанный Apple.

Затронутые сторонние инструменты включали VirusTotal, Google Santa, Facebook OSQuery, Little Snitch Firewall, Yelp, OSXCollector, Carbon Black’s db Response и несколько инструментов от Objective-See. Многие компании и частные лица полагаются на некоторые из этих инструментов для реализации процессов белого списка, которые разрешают установку на компьютере только одобренных приложений, запрещая все остальные.

Разработчик Патрик Уордл высказался по этому вопросу, объяснив, что обход был вызван неоднозначной документацией и комментариями Apple относительно использования общедоступных программных интерфейсов, которые обеспечивают работу проверок цифровых подписей: «Чтобы было ясно, это не уязвимость или ошибка в коде Apple… это, по сути, просто неясная/запутанная документация, которая привела к тому, что люди неправильно использовали их API». Это также не проблема, характерная только для сторонних инструментов безопасности Apple и macOS, как отметил Уордл: «Если хакер хочет обойти ваш инструмент и нацеливается на него напрямую, он победит».

Со своей стороны, Apple заявила 20 марта, что не считает этот обход проблемой безопасности, которую необходимо решать напрямую. 29 марта компания обновила свою документацию, чтобы прояснить этот вопрос, заявив, что «сторонним разработчикам потребуется провести дополнительную работу, чтобы убедиться, что все идентификаторы в универсальном бинарном файле одинаковы, если они хотят представить значимый результат».