Исследователь безопасности продемонстрировал, как пользователи macOS уязвимы для удаленного заражения через вредоносный эксплойт, связанный с всплывающим окном «Вы хотите разрешить…», которое может появляться при посещении веб-сайтов в Safari.

В подробном описании Патрик Уордл объясняет, как эксплойт использует обработчики документов, которые запрашивают разрешение на открытие ссылки или файла в другом приложении — например, PDF в Preview — и обработчики URL, которые работают аналогично, уведомляя macOS о том, что они могут принимать определенные форматы файлов.

Эксплойт возникает, когда пользователь посещает вредоносный веб-сайт, и файл ZIP загружается и автоматически распаковывается Safari, после чего пользовательская схема URL изначально регистрируется в файловой системе пользователя.

Как только целевой пользователь посещает наш вредоносный веб-сайт, мы запускаем загрузку архива (.zip), содержащего наше вредоносное приложение. Если пользователь Mac использует Safari, архив будет автоматически распакован, поскольку Apple считает разумным автоматически открывать «безопасные» файлы. Этот факт имеет первостепенное значение, поскольку он означает, что вредоносное приложение (а не просто сжатый zip-архив) теперь будет находиться в файловой системе пользователя, что приведет к регистрации любых пользовательских обработчиков схем URL! Спасибо, Apple!

На следующем этапе вредоносная веб-страница запускает код, который может загрузить или «просмотреть» пользовательскую схему URL, что заставляет macOS активировать обработчик URL и запускать вредоносное приложение.

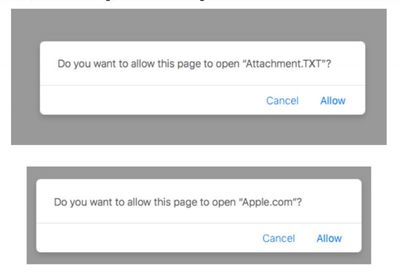

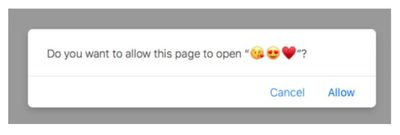

Это действие становится возможным благодаря всплывающему окну пользователя Safari, которое включает опции «Разрешить» или «Отмена», однако текст всплывающего окна и доступные опции контролируются злоумышленником и поэтому легко изменяются, чтобы обмануть или ввести пользователя в заблуждение.

Стандартные средства защиты, встроенные в macOS — например, Gatekeeper — считаются неэффективными в отношении описанной выше атаки, и хотя Apple всегда может отозвать подпись вредоносного приложения, такой курс действий, очевидно, будет слишком поздним для любого, кто уже его запустил.

До тех пор отключения автоматической распаковки «безопасных» файлов должно быть достаточно, чтобы предотвратить возникновение вредоносной процедуры. Обеспокоенные пользователи могут сделать это, щелкнув строку меню Safari, выбрав Настройки… и на вкладке «Основные» сняв флажок Открывать «безопасные» файлы после загрузки.