Исследователь Бхавук Джейн в апреле обнаружил критическую уязвимость в функции «Sign in With Apple», которая могла привести к захвату некоторых учетных записей пользователей. Ошибка была специфична для сторонних приложений, использующих «Sign in With Apple» и не имеющих дополнительных мер безопасности.

Джейн отмечает, что «Sign in With Apple» работает путем аутентификации пользователя через JWT (JSON Web Token) или код, сгенерированный сервером Apple. Затем Apple предоставляет пользователям возможность поделиться либо адресом электронной почты, связанным с их Apple ID, либо приватным адресом электронной почты, который создает JWT, используемый для входа пользователя.

Затем Джейн обнаружил, что после запроса JWT как для адресов электронной почты Apple ID, так и для приватных адресов электронной почты, и проверки подписи токена с использованием общедоступного ключа Apple, он «отображался как действительный». Если бы ошибка не была обнаружена, можно было бы создать JWT и использовать его для получения доступа к учетной записи.

В интервью The Hacker News Джейн рассказал о серьезности ошибки:

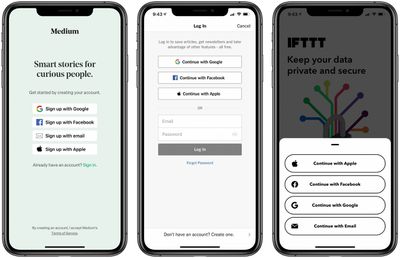

Последствия этой уязвимости были весьма критическими, поскольку она могла позволить полный захват учетной записи. Многие разработчики интегрировали «Sign in With Apple», поскольку это обязательно для приложений, поддерживающих другие социальные входы. Среди тех, кто использует «Sign in With Apple», — Dropbox, Spotify, Airbnb, Giphy (теперь приобретенная Facebook).

По словам Джейна, Apple провела расследование и пришла к выводу, что ни одна учетная запись не была скомпрометирована этим методом до того, как уязвимость была исправлена. Apple выплатила Джейн 100 000 долларов в рамках программы Apple Security Bounty Program за сообщение об ошибке.