Новый отчет исследователей безопасности Талала Хадж Бакри и Томми Майска выявил, что предварительный просмотр ссылок в мессенджерах может привести к проблемам с безопасностью и конфиденциальностью на iOS и Android. С помощью предварительного просмотра ссылок Бакри и Майск обнаружили, что приложения могут раскрывать IP-адреса, отображать ссылки, отправленные в зашифрованных сквозным шифрованием чатах, загружать большие файлы без согласия пользователей и копировать частные данные.

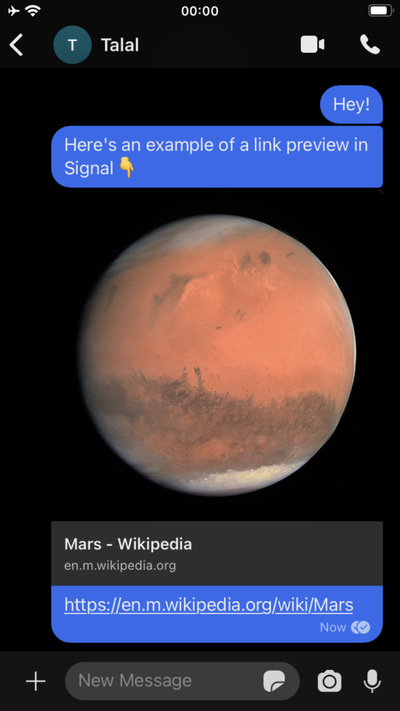

Предварительный просмотр ссылок позволяет увидеть содержимое веб-страниц или документов во многих мессенджерах. Эта функция позволяет пользователям видеть краткое резюме и изображение предварительного просмотра непосредственно в беседе, не нажимая на ссылку.

Такие приложения, как iMessage и WhatsApp, гарантируют, что отправитель создает предварительный просмотр, а это означает, что получатель защищен от риска, если ссылка окажется вредоносной. Это связано с тем, что резюме и изображение предварительного просмотра создаются на устройстве отправителя и отправляются как вложение. Устройство получателя отобразит предварительный просмотр в том виде, в котором он был передан от отправителя, без необходимости открывать ссылку. Приложения, которые вообще не создают предварительный просмотр ссылок, такие как TikTok и WeChat, также не затрагиваются.

Проблема возникает, когда предварительный просмотр ссылки генерируется получателем, поскольку приложение автоматически откроет ссылку в фоновом режиме для создания предварительного просмотра. Это происходит еще до того, как пользователи нажмут на ссылку, что потенциально подвергает их вредоносному контенту. Приложения, такие как Reddit, генерируют ссылки таким образом.

Например, злоумышленник мог бы отправить ссылку на свой собственный сервер. Когда приложение получателя автоматически откроет ссылку в фоновом режиме, оно отправит IP-адрес устройства на сервер, раскрыв его местоположение.

Этот подход также может вызвать проблемы, если ссылка указывает на большой файл, в связи с чем приложение может попытаться загрузить весь файл, что приведет к разрядке аккумулятора и быстрому расходованию лимита данных.

Предварительный просмотр ссылок также может генерироваться на внешнем сервере, и именно так работают многие популярные приложения, такие как Discord, Facebook Messenger, Google Hangouts, Instagram, LinkedIn, Slack, Twitter и Zoom. В этом случае приложение сначала отправляет ссылку на внешний сервер и просит его сгенерировать предварительный просмотр, а затем сервер отправляет предварительный просмотр обратно как отправителю, так и получателю.

Однако это может представлять угрозу безопасности, когда содержимое отправленной ссылки является конфиденциальным. Использование внешнего сервера позволяет этим приложениям потенциально создавать несанкционированные копии частной информации и хранить их в течение определенного периода времени.

Хотя многие приложения установили ограничение на объем загружаемого содержимого любой ссылки, исследователи обнаружили, что Facebook Messenger и Instagram особенно выделялись тем, что загружали все содержимое ссылок на свои серверы, независимо от размера. На вопрос об этом поведении Facebook якобы заявил, что считает это «работой по назначению».

Копии, хранящиеся на внешних серверах, могут подвергаться утечкам данных, что может вызывать особую обеспокоенность у пользователей бизнес-приложений, таких как Zoom и Slack, а также у тех, кто отправляет ссылки на конфиденциальные частные данные.

Исследование позволяет оценить, как одна и та же функция может работать по-разному и как эти различия могут существенно повлиять на безопасность и конфиденциальность. См. полный отчет для получения дополнительной информации.