Apple недавно опубликовало руководство [PDF], в котором изложены шаги, которые необходимо предпринять для защиты своих устройств и данных в случае угрозы личной безопасности. Это руководство предназначено для людей, которым необходимо защитить себя от отслеживания со стороны бывшего партнера, преследователя или другого злоумышленника.

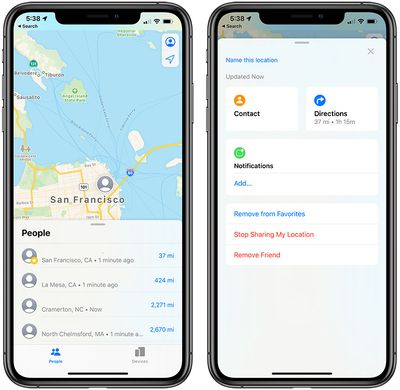

В iOS существует множество инструментов для обмена данными о местоположении и другой информацией, и те, кто менее знаком с работой этих служб, найдут подробные инструкции по защите своего местоположения, данных и многого другого.

Если вы обеспокоены тем, что кто-то получает доступ к информации на вашем устройстве Apple, которую вы не предоставляли, это руководство также поможет вам выявить риски и проведет вас через шаги по обеспечению того, чтобы технологии, на которые вы полагаетесь, были настолько конфиденциальными и безопасными, насколько вы хотите.

В документе пользователям предлагается обновить программное обеспечение до последней версии iOS, восстановить заводские настройки устройства и защитить устройство с помощью пароля, кодов доступа, Touch ID и Face ID. В нем содержатся инструкции по защите Apple ID с помощью двухфакторной аутентификации и сведения о том, как использовать встроенные инструменты конфиденциальности для предотвращения доступа приложений к данным.

Также представлены пошаговые инструкции по обеспечению того, чтобы информация о местоположении не передавалась не тем людям в приложении Find My, и чтобы данные iCloud, фотографии, календари и многое другое были защищены и не передавались.

Я так горжусь Apple за публикацию этого руководства по доступу к устройствам и данным для личной безопасности. Надеюсь, это поможет всем, кто сталкивается с наблюдением со стороны интимного партнера или преследованием со стороны того, кому вы доверяли. https://t.co/MFY6LG8POc

— Sommer Panage (@Sommer) December 18, 2020

Документ включает шаги по удалению неизвестных сторонних приложений и неизвестных профилей конфигурации, которые могут быть использованы злоумышленниками в целях отслеживания.

В заключение приведены несколько контрольных списков, которые помогут определить, имеет ли кто-то еще доступ к устройству или учетной записи, как прекратить обмен данными с ранее предоставленными контактами и как убедиться, что никто другой не видит местоположение устройства.