Второе известное вредоносное ПО, скомпилированное для нативной работы на M1 Mac, было обнаружено компанией Red Canary.

Предполагается, что пакет под названием «Silver Sparrow» использует JavaScript API установщика macOS для выполнения подозрительных команд. Однако после недели наблюдения за вредоносным ПО ни Red Canary, ни ее партнеры по исследованиям не обнаружили конечную полезную нагрузку, поэтому точная угроза, которую представляет собой вредоносное ПО, остается загадкой.

Тем не менее, Red Canary заявила, что вредоносное ПО может представлять собой «достаточно серьезную угрозу»:

Хотя мы еще не видели, чтобы Silver Sparrow доставлял дополнительные вредоносные полезные нагрузки, его перспективная совместимость с чипами M1, глобальный охват, относительно высокий уровень заражения и операционная зрелость предполагают, что Silver Sparrow представляет собой достаточно серьезную угрозу, уникально позиционирован для доставки потенциально влиятельной полезной нагрузки в любой момент.

По данным Malwarebytes, по состоянию на 17 февраля «Silver Sparrow» заразил 29 139 систем macOS в 153 странах, включая «большое количество обнаружений в США, Великобритании, Канаде, Франции и Германии». Red Canary не уточнила, сколько из этих систем были M1 Mac, если таковые вообще были.

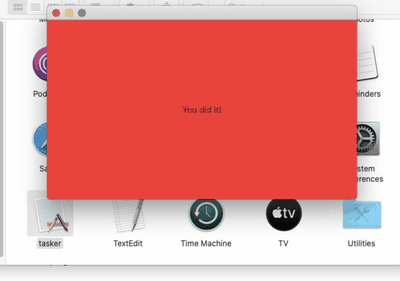

Учитывая, что бинарные файлы «Silver Sparrow» пока «не делают особо много», Red Canary назвала их «бинарными файлами-наблюдателями». При выполнении на Mac на базе Intel вредоносный пакет просто отображает пустое окно с сообщением «Hello, World!», в то время как бинарный файл для Apple Silicon выводит красное окно с надписью «You did it!»

Red Canary поделилась методами обнаружения широкого спектра угроз macOS, но эти шаги не являются специфическими для обнаружения «Silver Sparrow»:

— Ищите процесс, который, по-видимому, является PlistBuddy, выполняющийся совместно с командной строкой, содержащей следующее: LaunchAgents и RunAtLoad и true. Этот аналитический инструмент помогает нам находить множество семейств вредоносных программ macOS, устанавливающих постоянство через LaunchAgent.

— Ищите процесс, который, по-видимому, является sqlite3, выполняющийся совместно с командной строкой, содержащей: LSQuarantine. Этот аналитический инструмент помогает нам находить множество семейств вредоносных программ macOS, манипулирующих метаданными загруженных файлов или осуществляющих их поиск.

— Ищите процесс, который, по-видимому, является curl, выполняющийся совместно с командной строкой, содержащей: s3.amazonaws.com. Этот аналитический инструмент помогает нам находить множество семейств вредоносных программ macOS, использующих S3-бакеты для распространения.

Первое вредоносное ПО, способное работать нативно на M1 Mac, было обнаружено всего несколько дней назад. Технические подробности об этом втором вредоносном ПО можно найти в блоге Red Canary, а также в подробном объяснении от Ars Technica.