Неизбежная гонка по взлому трекера предметов AirTag от Apple, как сообщается, выиграна немецким исследователем безопасности, которому удалось проникнуть в микроконтроллер устройства и успешно изменить его прошивку.

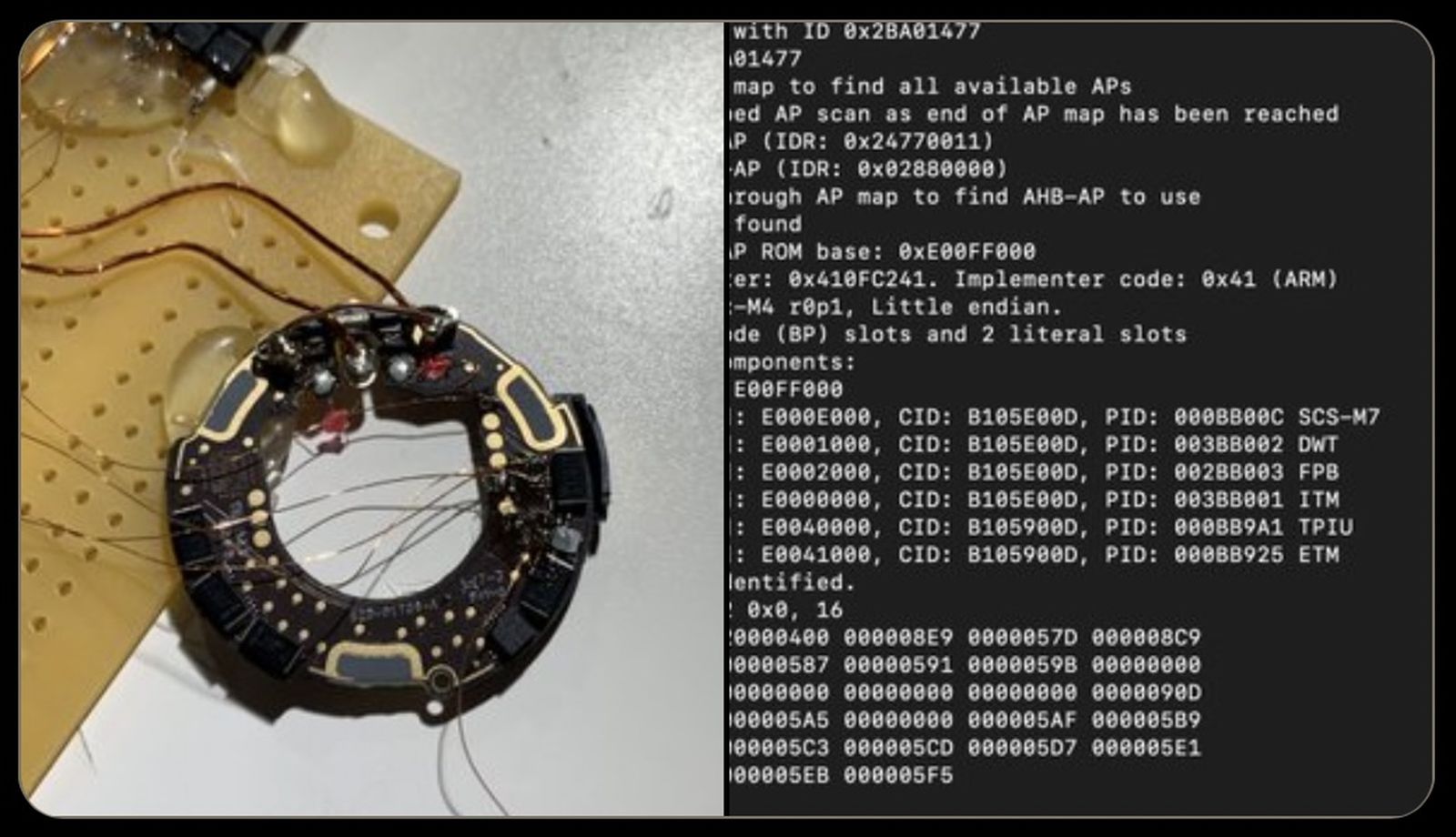

Томас Рот, также известный как Stack Smashing, поделился своим достижением в твите и объяснил, что перепрошивка микроконтроллера устройства позволила ему изменить URL для режима пропажи, чтобы вместо прямой ссылки на официальный адрес веб-сайта Find My открывался его личный веб-сайт при поднесении к ближайшему iPhone или другому устройству с поддержкой NFC.

Успешное проникновение в микроконтроллер — это важный этап, который необходимо преодолеть, если цель состоит в дальнейшей манипуляции аппаратным обеспечением устройства. Как отмечает издание The 8-Bit:

Микроконтроллер — это интегральная схема (ИС), используемая для управления устройствами, как правило, через микропроцессорное устройство, память и другие периферийные устройства. По данным AllAboutCircuits, «эти устройства оптимизированы для встраиваемых приложений, требующих как обрабатывающей функции, так и гибкого, отзывчивого взаимодействия с цифровыми, аналоговыми или электромеханическими компонентами».

Рот также опубликовал видео, сравнивающее обычный AirTag с его модифицированным устройством.

Пока неясно, как этот взлом может быть использован на практике, но сам факт его возможности может открыть пути для сообщества джейлбрейка к настройке устройства способами, не предусмотренными Apple. В более мрачном свете, это также может предоставить злоумышленникам возможности для модификации программного обеспечения AirTag в целях фишинга и не только.

Это при условии, что Apple не сможет удаленно заблокировать такой модифицированный AirTag от взаимодействия с сетью Find My. Или же Apple сможет заблокировать прошивку в будущем обновлении программного обеспечения AirTag. Следите за новостями.