Сторонние VPN для iPhone и iPad регулярно не маршрутизируют весь сетевой трафик через защищенный туннель после их включения, о чем Apple известно уже много лет, как утверждает многолетний специалист по безопасности (via ArsTechnica).

Майкл Хоровиц пишет в постоянно обновляемом посте в блоге, что после тестирования различных типов программного обеспечения для виртуальных частных сетей (VPN) на устройствах iOS большинство из них, как кажется, сначала работают нормально, выдавая устройству новый публичный IP-адрес и новые DNS-серверы, и отправляя данные на сервер VPN. Однако со временем туннель VPN начинает пропускать данные.

Обычно, когда пользователь подключается к VPN, операционная система закрывает все существующие интернет-соединения, а затем переустанавливает их через туннель VPN. Однако Хоровиц в своем расширенном журнале маршрутизатора наблюдал иное. Сессии и соединения, установленные до включения VPN, не прерываются, как можно было бы ожидать, и могут продолжать отправлять данные вне туннеля VPN, пока он активен, оставляя их потенциально незашифрованными и подверженными риску со стороны интернет-провайдеров и других сторон.

«Данные покидают устройство iOS вне туннеля VPN», — пишет Хоровиц. «Это не классическая/устаревшая утечка DNS, это утечка данных. Я подтвердил это, используя несколько типов VPN и программное обеспечение от нескольких поставщиков VPN. Последняя версия iOS, которую я тестировал, — 15.6.»

Хоровиц утверждает, что его выводы подтверждаются аналогичным отчетом, опубликованным в марте 2020 года компанией, занимающейся вопросами конфиденциальности, Proton, в котором говорилось, что уязвимость обхода VPN в iOS была обнаружена в iOS 13.3.1 и сохранялась на протяжении трех последующих обновлений iOS 13.

По данным Proton, Apple сообщила, что добавит функцию Kill Switch в будущие обновления программного обеспечения, которая позволит разработчикам блокировать все существующие соединения в случае потери туннеля VPN.

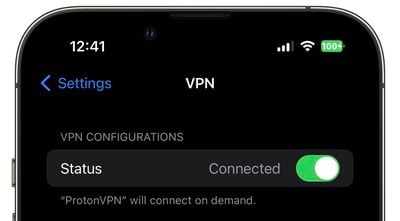

Однако добавленная функция, по-видимому, не повлияла на результаты тестов Хоровица, которые проводились в мае 2022 года на iPadOS 15.4.1 с использованием клиента VPN от Proton. Исследователь заявляет, что любые предположения о том, что она предотвратит утечки данных, «ошибочны».

Хоровиц недавно продолжил свои тесты с установленной iOS 15.6 и запущенным OpenVPN с протоколом WireGuard, но его iPad продолжает выполнять запросы вне зашифрованного туннеля как к сервисам Apple, так и к Amazon Web Services.

Как отмечает ArsTechnica, Proton предлагает обходное решение этой проблемы, которое включает в себя активацию VPN, а затем включение и выключение режима «В самолете» для принудительного переустановления всего сетевого трафика через туннель VPN.

Однако Proton признает, что это не гарантирует успеха, в то время как Хоровиц утверждает, что режим «В самолете» сам по себе ненадежен и не должен рассматриваться как решение проблемы. Мы обратились к Apple за комментариями по поводу исследования и обновим этот пост, если получим ответ.